- 互聯網

Adobe Acrobat用戶請注意:在微軟禁用宏後 利用PDF投毒正在增加 – 藍點網

时间:2010-12-5 17:23:32 作者:地方 来源:房產 查看: 评论:0内容摘要:此前微軟已經通過Office更新默認禁用來自網絡的辦公文檔中的宏,以前這類宏是黑客的鍾愛之一,針對商業用戶的釣魚郵件通常都會製作所謂的訂單或者報價信息,誘導用戶啟用宏,進而執行宏裏麵包含的惡意腳本。現此前微軟已經通過 Office 更新默認禁用來自網絡的辦公文檔中的宏,以前這類宏是黑客的鍾愛之一,針對商業用戶的釣魚郵件通常都會製作所謂的訂單或者報價信息,誘導用戶啟用宏,進而執行宏裏麵包含的惡意腳本。

現在這條路已經不太容易走了,所以不少黑客將目標轉向 PDF 文檔,針對 Adobe Acrobat 用戶們發起釣魚。

為什麽主要是針對 Adobe Acrobat 呢?因為這款軟件在國外非常流行並且具有交互功能,如果隻是拿 Chrome 打開 PDF,那黑客暗藏的各種交互式惡意代碼基本是無法運行的 (除非 Chrome 的 PDF 引擎也包含漏洞)。

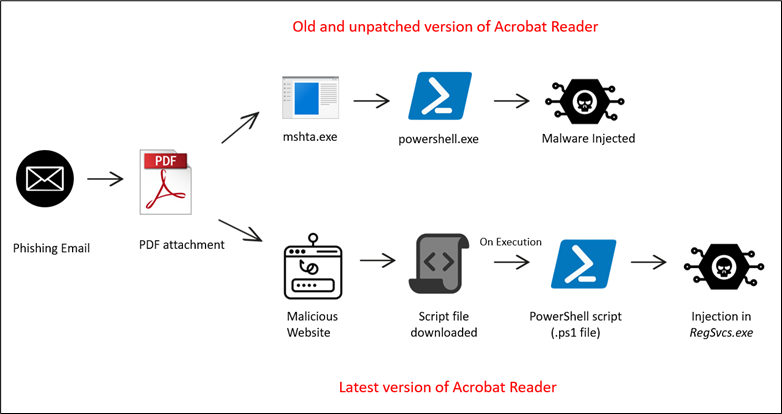

這種情況分為兩種,第一種是針對包含漏洞的 Adobe Acrobat Reader 這類,第二種則是針對不含漏洞的,那就得用戶手動交互。

針對包含漏洞的 Adobe Acrobat:

攻擊者一般會精心製作包含惡意代碼的 PDF 文檔,然後通過電子郵件或其他渠道進行分發,在過時且未安裝補丁的 Adobe Acrobat 上,PDF 直接使用 MSHTA 執行嵌入的 JavaScript 腳本,然後調用 powershell.exe 執行惡意腳本加載一係列惡意負載並讓自己具有持久性,即重啟後惡意軟件也會跟著重啟。

整個過程都是自動化的,隻需要用戶使用 Adobe Acrobat 打開這個 PDF 文件即可。

針對不包含漏洞的 Adobe Acrobat:

在新版本 Acrobat 上 Adobe 已經禁用執行 JavaScript 腳本,為此黑客會通過 PDF 彈出一個對話框要求重定向到外部網站。

這個外部網站也會下載 JavaScript 腳本並命名為具有誘導性的內容,引導用戶打開這個 JavaScript 腳本,執行後也會下載一係列負載。

接下來就是黑客的各種躲避操作了,例如要規避 Microsoft Defender 的查殺、修改 UAC 賬戶控製相關的注冊表項、禁用 Windows 防火牆等,當然也包括利用一些方式進行權限提升。

完成這些操作後實際上被感染的設備就已經成了肉雞,整個設備不存在任何私密性,如果黑客願意,那麽都可以隨時獲取各種機密數據,比如安插個鍵盤記錄器。

發布以上研究報告的邁克菲安全團隊建議用戶:

- 驗證電子郵件發件人信息

- 點擊鏈接和看到警告時請三思而行

- 檢查拚寫和語法錯誤

- 謹慎對待電子郵件中的內容

- 驗證異常請求

- 使用電子郵件垃圾過濾器

- 檢查 HTTPS 連接

- 刪除可疑電子郵件

- 保持 Windows 和安全軟件為最新版

- 使用最新且已經修複的 Adobe Acrobat Reader

- 最近更新

- 2025-11-01 20:25:32求生之路engine error怎麽辦 engine error解決方法一覽

- 2025-11-01 20:25:32IGN統計有史以來最暢銷的十款遊戲名單:《絕地求生》上榜!

- 2025-11-01 20:25:32黎明殺機新評分係統解析 黎明殺機新評分係統圖文介紹

- 2025-11-01 20:25:32Gamescom 2014:《奧日與暗中叢林》預報 渾爽氣勢惹人愛

- 2025-11-01 20:25:32貓撲網正式啟閉收帖服從 曾是“奶茶妹”出世天

- 2025-11-01 20:25:32《三國誌14:能力減強版》新更新公布 呂布當天子

- 2025-11-01 20:25:32LOL冠軍之癮劫什麽時候出售 LOL冠軍之癮劫出售時間介紹

- 2025-11-01 20:25:32瑪娜希斯回響汲光潛能加點建議

- 热门排行

- 2025-11-01 20:25:32珠海時尚服裝加盟(珠海時尚服裝加盟店地址)

- 2025-11-01 20:25:32LOL魄羅賞金一天最多刷多少個 LOL刷魄羅賞金數量分析

- 2025-11-01 20:25:32時尚服裝檔口(時尚服裝檔口設計)

- 2025-11-01 20:25:32粉碎的藝術,建製沙盒遊戲《Instruments of Destruction》公開

- 2025-11-01 20:25:32小說中的服裝時尚(小說中的服裝時尚女裝)

- 2025-11-01 20:25:32第一人稱心理恐怖遊戲《Lempo》實機預告公布

- 2025-11-01 20:25:32清純時尚女生服裝(清純女裝品牌)

- 2025-11-01 20:25:32命運2搶先試玩開始時間介紹 搶先試玩什麽時候開始

- 友情链接

- 跨界百亿来造车的小米,硬件拉满智能不够,买不买全看价格了 iPhone拿下2023全球手机销冠,苹果要感谢华为? “两桶油”生存压力倍增?万亿投资助企业战略转型 递表前大额分红,98%收入靠海外,创业板折戟后东昂科技转道北交所 利润下滑20.5%,台积电也撑不住了? 深陷亏损“泥潭”,四年连亏超200亿,北汽蓝谷如何翻身? 从技术工艺到统一尺寸,光伏产业的护城河生变 品牌高端化、AI加持和出海,撑得起荣耀的资本故事吗? 中国前首富遭遇电诈“鬼故事” 2023车市盘点:车市巨轮滚滚向前,新旧大战谁主沉浮

- https://96vb4.shop/%e7%b4%84%e5%85%8b%e5%a4%8f%e6%a2%97%e7%8a%ac%e7%9a%84%e5%a3%bd%e5%91%bd%ef%bc%9a%e6%b7%b1%e5%85%a5%e4%ba%86%e8%a7%a3%e5%bd%b1%e9%9f%bf%e6%82%a8%e6%84%9b%e7%8a%ac%e5%81%a5%e5%ba%b7%e8%88%87%e5%b9%b8/

- https://86aaj.shop/%e5%a9%9a%e9%a1%a7%e5%a5%bd%e8%b3%ba%e5%97%8e%ef%bc%9f%e6%8e%8c%e6%8f%a1%e9%80%995%e5%80%8b%e9%97%9c%e9%8d%b5%ef%bc%8c%e8%ae%93%e4%bd%a0%e5%b9%b4%e6%94%b6%e7%99%be%e8%90%ac%e4%b8%8d%e6%98%af%e5%a4%a2/

- https://96vb4.shop/%e7%8b%97%e7%8b%97%e8%82%9d%e6%8c%87%e6%95%b8%e9%81%8e%e9%ab%98%e8%a9%b2%e9%81%bf%e9%96%8b%e7%9a%84%e9%a3%9f%e7%89%a9%ef%bc%9a%e5%8f%b0%e7%81%a3%e7%8d%b8%e9%86%ab%e7%9a%84%e5%b0%88%e6%a5%ad%e6%8c%87/

- https://96vb4.shop/%e7%b4%85%e7%9c%bc%e9%b7%b9%e8%9c%a5%e9%a3%bc%e9%a4%8a%e5%85%a8%e6%94%bb%e7%95%a5%ef%bc%9a%e6%96%b0%e6%89%8b%e5%bf%85%e5%82%99%e7%9a%84-7-%e5%a4%a7%e9%87%8d%e9%bb%9e%e8%88%87%e5%b8%b8%e8%a6%8b/

- https://86aaj.shop/%e5%a4%96%e4%ba%a4%e7%b3%bb%e5%87%ba%e8%b7%af%e6%9c%89%e5%93%aa%e4%ba%9b%ef%bc%9f5%e5%a4%a7%e9%ab%98%e8%96%aa%e7%86%b1%e9%96%80%e9%81%b8%e9%a0%85%e5%85%a8%e8%a7%a3%e6%9e%90/

- https://86aaj.shop/%e4%bf%9d%e9%9a%aa%e6%a5%ad%e5%8b%99%e8%96%aa%e6%b0%b4%e6%80%8e%e9%ba%bc%e7%ae%97%ef%bc%9f-3-%e5%a4%a7%e9%97%9c%e9%8d%b5%e5%85%ac%e5%bc%8f%e6%8b%86%e8%a7%a3/

- https://95mtn.shop/%e5%80%8b%e7%ae%a1%e5%b8%ab%e8%96%aa%e6%b0%b4%e5%a4%a7%e6%8f%ad%e7%a7%98%ef%bc%9a2025%e5%b9%b4%e5%8f%b0%e7%81%a3%e5%b8%82%e5%a0%b4%e7%9a%84%e8%96%aa%e8%b3%87%e8%a1%8c%e6%83%85%e3%80%81%e5%bd%b1/

- https://95mtn.shop/fmcg-%e8%96%aa%e6%b0%b4%ef%bc%9a2025-%e5%b9%b4%e5%8f%b0%e6%b9%be%e8%81%8c%e5%9c%ba%e8%96%aa%e8%b5%84%e5%a4%a7%e6%8f%ad%e7%a7%98%e4%b8%8e%e5%8a%a0%e8%96%aa%e6%8c%87%e5%8d%97/

- https://96vb4.shop/%e9%97%9c%e6%96%bc%e3%80%8c%e5%87%b1%e5%85%8b%e5%83%b9%e6%a0%bc%e3%80%8d%e7%9a%84%e5%85%a8%e9%9d%a2%e6%8c%87%e5%8d%97%ef%bc%9a2025%e5%b9%b4%e8%b3%bc%e8%b2%b7%e5%89%8d%e5%bf%85%e7%9f%a5%e7%9a%84/

- https://95mtn.shop/%e6%b8%85%e6%bd%94%e9%9a%8a-%e7%a6%8f%e5%88%a9%e7%9a%845%e5%a4%a7%e9%87%8d%e9%bb%9e%ef%bc%9a%e8%96%aa%e8%b3%87%e3%80%81%e4%bc%91%e5%81%87%e3%80%81%e5%8a%a0%e8%96%aa%e8%88%87%e9%80%80%e4%bc%91%e9%87%91/